Detención de perfiles falsos

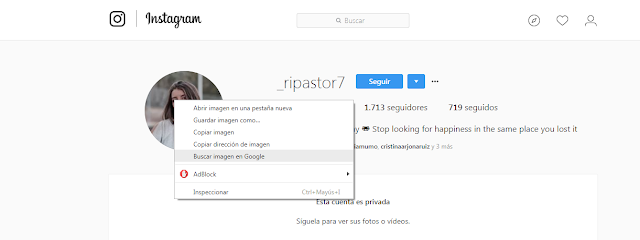

La creación de perfiles falsos es muy común hoy en dia con la finalidad de hacer fraudes. He encontrado este perfil, que intentó seguir a un amigo mio. Buscamos la imagen en Google para comprobar si hay mas cuentas con la misma foto de perfil. Efectivamente, encontramos hasta cuatro cuentas más que no coinciden con la buscada. Por lo tanto podemos decir que los perfiles se tratan de perfiles falsos. https://www.instagram.com/_ripastor7/